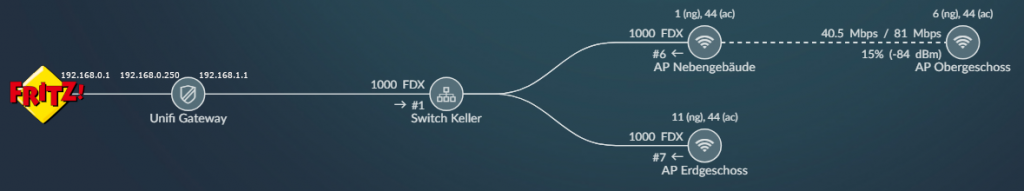

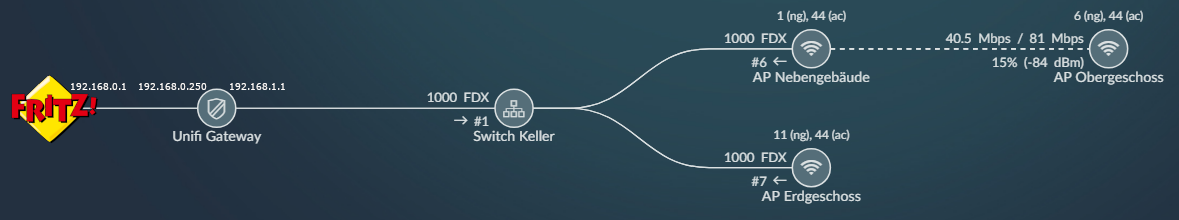

Nachdem die UniFi-Infrastruktur inzwischen seit etwa einem halben Jahr erfolgreich das WLAN bei mir zuhause aufspannt, habe ich mich dazu entschlossen, meine komplette LAN-Infrastruktur hinter das UniFi Security Gateway zu hängen. Da das Security Gateway über kein DSL-Modem verfügt, stand ich vor der Wahl entweder meine FRITZ!Box 7490 als Router zwischen “das Internet” und mein Security Gateway zu hängen oder ein dediziertes DSL-Modem zu verwenden. Beide Varianten haben Vor- und Nachteile. Je nachdem wie weit man bereit ist, sich mit den technischen Herausforderungen auseinanderzusetzen, lassen sich die jeweiligen Nachteile jedoch beseitigen.

tl;drDie Nachteile haben in der Regel mit der Network Address Translation (NAT) zu tun. In den meisten Artikeln, die ich im Internet zu dem Thema gefunden habe, wird eine Lösung bevorzugt, bei der das UniFi Security Gateway über ein DSL-Modem oder einen Router, der als DSL-Modem konfiguriert wird, “direkt” mit dem Internet verbunden wird. Vorteil dieses Lösungsansatz ist, dass kein “Doppeltes NAT” – einmal durch den Internet-Router und einmal vom Gateway – durchgeführt wird, sondern es nur einmal vom Security Gateway erledigt wird. Dies ist zum Beispiel dann wichtig, wenn man mit einer Playstation 4, einer anderen Konsole oder einem PC online spielen möchte. Da hier oft direkter Datenaustausch zwischen den Teilnehmer erfolgt oder spezielle Ports freigegeben werden, ist das Spielen mit mehrfacher NAT nur eingeschränkt möglich. Dadurch, dass private IP Adressen, wie sie normalerweise in privaten Netzwerken genutzt werden, nicht im Internet weitergereicht werden, ist NAT am ersten Übergang vom Internet ins eigene LAN notwendig. Die per Default auf dem Security Gateway aktive NAT, lässt sich über die Oberfläche des UniFi Controllers leider nicht deaktivieren. Durch den Einsatz eines DSL-Modems findet NAT nur noch auf dem Security Gateway statt. Zusätzlich wird in einigen Artikeln die höhere Geschwindigkeit von bestimmten DSL-Modems gegenüber der FRITZ !Box aufgeführt. Persönlich hatte ich bisher in noch keinem Fall Probleme damit, dass eine FRITZ!Box aufgrund technischer Unzulänglichkeiten der Engpass bei einer Internetverbindung war. Trotzdem habe ich mich im ersten Versuch dafür entscheiden auf die FRITZ!Box zu verzichten und den DrayTek Vigor130 im (V)DSL-Modem-Modus zum Aufbau der Internetverbindung für mein Security Gateway zu verwenden.

Versuch 1: Security Gateway und Vigor130

Beim Konfigurieren des DrayTek Vigor130 bin ich nach der Anleitung DrayTek Vigor130 als VDSL-Modem einrichten von idomix.de vorgegangen. Er beschreibt ausführlich und gut verständlich die Schritte, die notwendig sind, um den Vigor130 als DSL-Modem für das Security Gateway einzurichten. Ein Teil der Einstellungen ist vom jeweiligen Internetanbieter abhängig. Da ich bei keinem der großen Anbieter bin, konnte ich zum Beispiel zu den VLAN-Einstellungen meines Providers nichts offizielles finden und durfte ausprobieren. Da ich mit fortschreitendem Alter nicht mehr jede Kleinigkeit selbst konfigurieren und ausprobieren möchte, hat mir das weniger gut gefallen…

Was (Sicherheits)updates und Stabilität angeht, habe ich bei AVM ein besseres Gefühl als bei DrayTek. Das ist jedoch nur ein Bauchgefühl, das sich darauf begründet, dass ich mit einer FRITZ!Card meinen ersten Linux-PC zusammengebaut hatte, um über die ISDN Verbindung meiner Eltern mit mehreren Freunden Ultima Online zu spielen. Daher ist die Marke FRITZ! positiv vorbelastet – ein qualifiziertes Auswahlkriterium ist das natürlich nicht.

Versuch 2: UniFi Security Gateway und FRITZ!Box 7490

Bei meinen Test mit dem DrayTek Vigor 130 ist mir wieder bewusst geworden, dass ich meine FRITZ!Box auch als Telefonanlage, Zeitserver, Fax, VPN-Endpoint und Strato-DynDNS-Client verwende. Also hätte ich die Box oder eine entsprechende Alternative zusätzlich zum Vigor130 immer noch hinter oder neben meinem Security Gateway benötigt. Außerdem legt mein Provider im Störfall sehr viel Wert darauf, dass die von ihm vermietete FRITZ!Box mit der richtigen Seriennummer angeschlossen ist. So habe ich mich damit auseinandergesetzt, wie NAT auf dem UniFi Security Gateway deaktiviert werden kann. Überraschender Weise ist es nicht sonderlich kompliziert. Auf dem Dateisystem des UniFi Controller ist hierfür eine Konfigurationsdatei anzulegen, in der FRITZ!Box sind statische Routen zu definieren und nach der manuellen Provisionierung des Security Gateways läuft alles wie erwartet.

config.gateway.json vorbereiten

Der UniFi Controller bietet über eine JSON-Datei die Möglichkeit das Security Gateway über das, was mit der grafischen Oberfläche einstellbar ist, hinaus zu konfigurieren. Hierzu muss die speziell vorbereitete Datei auf dem UniFi Controller unter <unifi_base>/data/sites/site_ID agelegt werden. Bei meinem UniFi Cloud Key habe ich hierfür per SSH im Verzeichnis /srv/unifi/data/sites/default die Datei config.gateway.json mit folgendem Inhalt angelegt:

{

"service": {

"nat": {

"rule": {

"5999": {

"exclude": "''",

"outbound-interface": "eth0",

"type": "masquerade"

}

}

}

}

}Die genaue Formatierung der Datei ist wichtig, daher hier als Download.

Die Konfigurationsdatei setzt vor die bereits vorhandenen NAT-Regeln eine zusätzliche Regel, die NAT auf dem WAN-Port (eth0) des Security Gateways deaktiviert.

- Eine detaillierte englische Beschreibung wie mit config.gateway.json umzugehen ist und welche weiteren Möglichkeiten die Datei bietet, gibt es hier: https://help.ubnt.com/hc/en-us/articles/215458888-UniFi-How-to-further-customize-USG-configuration-with-config-gateway-json.

- Die von mir verwendete JSON-Datei habe ich aus dieser Diskussion entnommen: https://community.ubnt.com/t5/UniFi-Routing-Switching/Guide-to-disabling-NAT-on-USG/td-p/2012460.

Nachdem die Datei angepasst wurde, muss die Provisionierung des

Security Gateways im UniFi Controller manuell gestartet werden.

Statische Routen in der FRITZ!Box konfigurieren

Hierzu gibt es eine gute deutsche Beschreibung auf der Seite des Herstellers: Statische IP-Route in FRITZ!Box 7490 einrichten (AVM). Für jedes Subnet, das von der FRITZ!Box aus gesehen “hinter” dem UniFi Security Gateway liegt, muss eine eigene statische Route definiert werden.

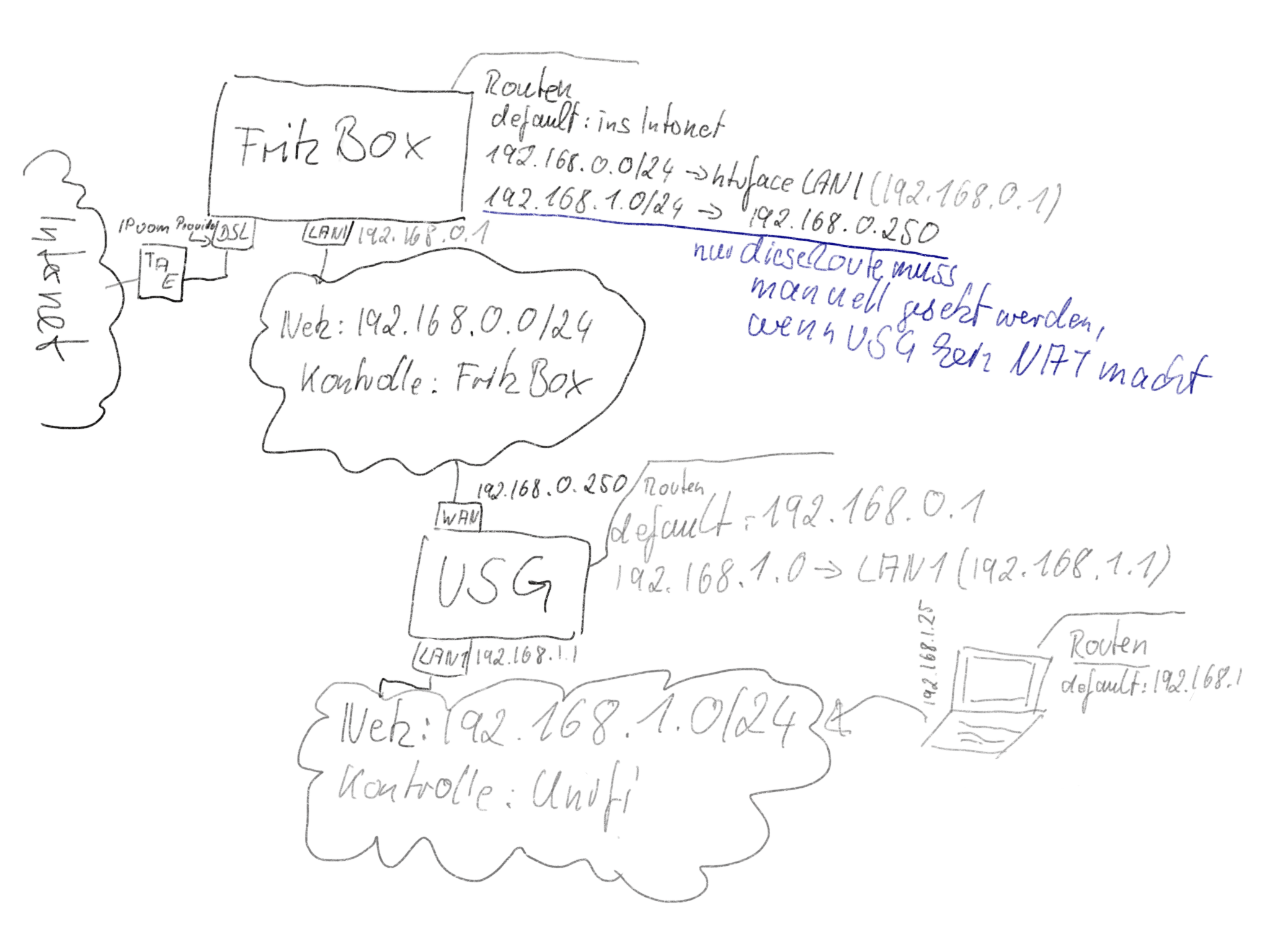

Update 11.01.2020: Viele Rückfragen und Kommentare beziehen sich auf Probleme mit den statischen Routen. Wenn, wie in meinem Beispiel:

- die Fritz!Box die interne IP-Adresse 192.168.0.1/24 hat und

- das USG die 192.168.0.250/24 (statisch oder per DHCP “fest”).

Muss, um auf das Netz 192.168.1.0/24 “hinter” dem UniFi Security Gateway zugreifen zu können, die statische Route wie folgt in der Fritz!Box konfiguriert werden:

- Netzwerk: 192.168.1.0

- Subnetzmaske: 255.255.255.0

- Gateway: 192.168.0.250

192.168.0.0/24 meint: Das Subnetz 192.168.0.0 mit der Subnetzmaske 255.255.255.0 (24 Bit), der Broadcast Adresse 192.168.0.255 und 254 Adressen für Endgeräte von 192.168.0.1 bis 192.168.0.254.

Als Wert für den Parameter “Netzwerk” in der statischen Route wird oft versehentlich nicht die Netzadresse, sondern eine Endgeräte IP-Adresse eingetragen. Bei Problemen lohnt es sich daher hier doppelt zu prüfen. Im Idealfall durch das Erstellen einer Dokumentation mit der die Konfiguration abgeglichen werden kann. Ein sehr schönen Beispiel dafür hat der Leser Thomas zur Verfügung gestellt (siehe mein Kommentar vom 05. Januar 2020, 22:07 Uhr).

Aktivieren der Änderungen im UniFi Security Gateway

Nachdem somit alles vorbereitet ist, können die Änderungen auf das Security Gateway übertragen werden. Hierzu ist in der Weboberfläche des UniFi Controllers ein manuelles Provisionieren für das Security Gateway auszulösen. Das dauert eine Weile und ist mit einem Neustart des Security Gateways verbunden. Sobald das Security Gateway wieder online und in der Weboberfläche des UniFi Controllers integriert ist, ist es geschafft. Das Security Gateway führt keine NAT mehr durch. Der Test mit der PS4 zeigt an, dass die Verbindung zum Internet über ein “Typ-2 NAT” erfolgt. Typ-2 bedeutet für die Playstation 4, dass nur an einer einzigen Stelle zwischen dem Playstation Network und der Konsole NAT durchgeführt wird (von der FRITZ!Box beim Übergang von einem öffentlichen IP-Netz zu meinem privaten).

Zugriff vom FRITZ!Box Subnet durch das Security Gateway in die anderen Subnets freigeben

Die Kommunikation von den durch das Security Gateway geschützten Netzen über die FRITZ!Box ins Internet und auch der direkte Zugriff auf die FRITZ!Box funktioniert problemlos. Jeder Verkehr, der nicht von einem Netz hinter dem Security Gateway initiert wird, wird von der Firewall des Security Gateways blockiert. Da ich im Subnet der FRITZ!Box (192.168.0.0) keine Endgeräte habe, ist dies auf den ersten Blick kein Problem. Natürlich gibt es immer einen Anwendungsfall, der die Ausnahme bildet. In meinem Fall ist es die VPN-Verbindung, die ich nutze, wenn ich unterwegs bin. Die Verbindung terminiert auf der FRITZ!Box und bekommt die interne IP-Adresse 192.168.0.201. Wenn ich mich per VPN einwähle, möchte ich auf mein komplettes LAN zugreifen, als ob ich zuhause wäre. Dafür habe ich im UniFi Controller unter “Einstellungen->Routing&Firewall->Firewall->IPv4 Regeln->WAN-Eingehend” eine neue Regel definiert:

- Name: VPN Zugang über fritz.box

- Aktiviert: EIN

- Positionierung: vor den vordefinierten Regeln

- Aktion: Akzeptieren

- IPv4-Protokoll: Alle

- Quell-Typ: IP-Adresse (im Beispiel 192.168.0.201, IP ist auf den Wert, den die FRITZ!Box für den jeweiligen VPN-Benutzer anzeigt anzupassen)

- Ziel-Typ: Netzwerk (im Beispiel das im Gateway definierte “normale” LAN , in der Praxis könnte eine weniger großzügige Freigabe besser sein)

So klappt’s auch wieder mit dem Nachhausetelefonieren.

Persönliches Fazit

Die knapp 100 EUR für den Vigor130 waren im Nachhinein betrachtet für mich eine Fehlinvestition. Die Kombination FRITZ!Box 7490 und UniFi Security Gateway läuft mit wenig Aufwand ohne “Doppeltes NAT” zusammen und die FRITZ!Box bietet mit ihren vielen Features für mich einen deutlichen Mehrwert. Das meiste Kopfzerbrechen hatte mir der SSH-Zugriff auf den UniFi Controller bereitet, der bei mir auf einem UniFi Cloud Key läuft. Hier wird weder der UniFi-Controller-User noch der SSH-Account verwendet, der den direkte Zugriff auf die UniFi WLAN-ACs und LAN-Switche erlaubt. Um das Passwort dieses Benutzers (ubnt) zurück zu setzen, musste ich:

- Ein aktuelles Backup meines UniFi Controllers erzeugen,

- meinen UniFi Cloud Key auf den Werkszustand zurück setzen,

- den Cloud Key neu konfigurieren,

- das Passwort für den Benutzer ubnt setzen & merken und

- das Anfangs erstellte Backup wieder einspielen.

Zumindest konnte ich so testen, was im Desaster Recovery Fall zu tun wäre – eigentlich gar nicht so schlimm, ich muss zukünftig nur noch zusehen, dass die automatischen Backups nicht mehr ausschließlich auf dem Cloud Key lagern.

too long; didn’t read

Das UniFi Security Gateway lässt sich problemlos ohne zusätzliche Hardware und ohne NAT-Funktion in ein bestehendes Netzwerk integrieren. Hierfür wird (Details siehe oben):

- die Datei config.gateway.json vorbereitet,

- config.gateway.json im Dateisystem des UniFi Controllers abgelegt,

- die statische(n) Route(n) vom dem Security Gateway vorgelagerten Router/Gateway auf die durch das Security Gateway geschützten Netze eingerichtet,

- das Security Gateway provisioniert und

- optional die Firewall des Security Gateway so eingestellt, dass (spezielle) Anfragen aus dem vorgelagerten Netz in den geschützten Bereich zugelassen werden.

UPDATE 31.01.2021: Auch nach über zwei Jahren bekomme ich per Mail und über den Blog noch regelmäßig Anfragen zu diesem Beitrag. In letzter Zeit bin ich leider nicht mehr dazu gekommen, die Anfragen zeitnah zu bearbeiten. Ich werde die Anfragen weiterhin beantworten, Priorität haben jedoch meine Familie und meine “bezahlte Arbeit”. Seid daher bitte nicht all zu enttäuscht, wenn die Antwort länger dauert. Wenn es dringende Probleme sind, bin ich auch per Mail oder Telefon erreichbar – das würde dann aber nicht mehr unter die Kategorie “Hobby” sondern “bezahlte Arbeit” fallen. Da ich immer wieder danach gefragt werde, hier die relevanten Produkte zu dem Artikel als Amazon-Affiliate-Links:

- Fritz!Box 7590 – Nachfolgemodell der 7490 aus dem Artikel

- UniFi Security Gateway

- Ubiquiti USG-PRO-4 UniFi Security Gateway Router

- Ubiquiti Networks UniFi Dream Machine All-in-One Wireless Router, UDM (All-in-One Wireless Router)

- Ubiquiti Networks UniFi Dream Machine Pro All-in-One Gateway, UDM-Pro (All-in-One Gateway)

- Ubiquiti Networks UAP-AC-PRO

- Ubiquiti UAP-AC-M-PRO Wireless Access Point UniFi AP AC Mesh Pro

- Ubiquiti UAP-AC-M Wireless Access Point UniFi AP AC Mesh

- Ubiquiti Networks UniFi AP AC in-Wall

Vielen Dank, für den ausführlichen Beitrag. Genau das, was ich gesucht habe und seitdem ich es bei mir eingerichtet habe, läuft mein Netzwerk wunderbar.

Gruß Marco

Hallo Marko

Wie hast du das geschafft, ich kriege das nicht gebacken.

Kanst du mir helfen

Grüß Markus

Herzlichen Dank… super tolle Anleitung!

Kurze Rückfrage:

Wie verhält es sich mit Portfreigaben?

z.B. Benötigt die Diskstation die Ports 5000 und 5001. Diese waren bisher in der Fritzbox geforwarded… reicht das aus und funktioniert es eine Subnetz-IP aus dem USG-LAN in der Fritzbox einzutragen?

Danke.

VG

Michael

Hallo Michael,

um eine Anfrage vom Internet auf ein internes Gerät einzurichten, reicht es in der Fritzbox das Portforwarding zu konfigurieren. Mögliche Probleme: Die Route in der FritzBox ins das Subnet hinter dem USG ist nicht richtig gesetzt; die Firewall im USG verbietet den Aufbau von deinem Fritzbox Netz in das Netz hinter dem USG.

Ich habe eine ähnliche Konfiguration. Allerdings gebe ich nicht den Port meiner Diskstation ins Internet frei, sondern verwende die VPN Funktionalität der FritzBox um von außen in das FritzBox Subnet zu kommen und dann auf die Geräte hinter der Firewall des USG zuzugreifen.

Eine weitere Fehlerursache: Manche Internetprovider weisen nur noch private IPv4 Adressen zu. Dann kommst du von “außen” auch nicht an deine FritzBox.

Hilft dir das weiter?

Gruß Martin

Super genial.

Nach dieser Lösung suche ich seit Monaten.

Seit dem Wechsel auf FTTH habe ich zwar eine phantastiache Internetgeschwindigkeit, aber weil ich den externen Zugriff auf mein Nas über IPV6 mit dem USG nicht hinbekommen habe, klappt es nun mit dieser Lösung und endlich kann ich die features vom USG wieder Nutzen

LG Detlef

Hallo Manfred,

leider war die Freude nur von kurzer Dauer, weil ich es nicht hinbekommen habe das meien Geräte auch per DHCP IPV6 Adressen bekommen. Meine Synology konnte ich deswegen nicht mehr von außen ansprechen.

Das würde ich gerne nochmal angehen. Mein USG liegt jetzt schon 6 Monate brach. Ich würde es gerne wieder aktivieren.

Kannst Du mir helfen um IPV6 DHCP zu aktivieren.

LG

Detlef Meyer

Hallo Martin,

endlich bin ich auf einen tollen Artikel gestossen der genau das gelöst zu haben scheint was ich gern möchte, dafür erstmal Vielen Dank für den Artikel.

Ich hätte aber eine Frage dazu , was für mich ganz wichtig ist bevor ich das ganze umbaue wie du es beschreibst, wie verhält es sich mit dem VPN Tunnel zur Fritzbox , du schreibst man muss die IP Adresse des VP Clients (user) (Quell-Typ: IP-Adresse (im Beispiel 192.168.0.201, IP ist auf den Wert, den die FRITZ!Box für den jeweiligen VPN-Benutzer anzeigt anzupassen)

Diese Ip Adresse wird ja mit jeder VPN Verbindungsaufbau neu vergeben bzw sobald die Fritzbox eine neue IP Adresse vom Provider bekommt wenn ja wie hast du das Problem gelöst das die Ip Adresse wechseln, ich wüsste nicht wie ich das handeln sollte wenn ich ständig die die Route anpassen müsste auf dem USG

Vielen Dank

Gruss

Georg

Hallo Georg,

es freut mich, wenn dir der Artikel weitergeholfen hat. Zu deiner Frage: Ja, sobald eine VPN-Verbindung neu aufgebaut wird (zum Beispiel, weil dein Client sich absichtlich getrennt hat oder dein Provider deine Internetverbindung beendet hat) bekommt der jeweilige VPN Client von der FritzBox eine neue interne IP-Adresse zugeordnet. Der erste sich verbindende Client bekommt bei mir immer die 192.168.0.201 (das Subnet kann bei dir abweichen). Im USG musst du für diesen Fall nicht das Routing anpassen sondern eine eingehende Firewall-Regel definieren. Das solltest du im Idealfall nur bei der Inbetriebnahme machen müssen.

Das Vergeben der VPN-IP-Adressen der FritzBox ist unabhängig von der UniFi-Infrastruktur. Wenn du bereits eine FritzBox im Einsatz hast, kannst du vor der Anschaffung/Installation deiner UniFi-Infrastruktur in Ruhe beobachten, welche IP-Adressen die FritzBox deinen VPN-Clients vergibt (im Idealfall lässt du alle in Frage kommenden VPN-Clients sich auf einmal anmelden). Basierend auf diesen IP-Adressen kannst du später die Firewallregel im USG erstellen.

Sollte es dir zu umständlich sein, kannst du die Regel aus dem Beitrag auch so anpassen, dass anstelle einer definierten IP (z. B. 192.168.0.201) das komplette Subnet (z. B. 192.168.0.0) zugelassen wird. Abhängig davon wie dein Netzwerk aufgebaut ist, kann das in Ordnung oder ein Sicherheitsproblem sein.

Nur um sicher zu gehen: Die IP-Adresse des VPN-Clients (im Beispiel 192.168.0.201) ist nicht die externe IP-Adresse, die vom Provider zugewiesen wird. Der VPN-Client spricht die externe IP-Adresse (vom Provider) über einen DynDNS Dienst an und bekommt, im so aufgebauten Tunnel, die interne VPN-IP-Adresse mit der er für das USG sichtbar ist.

Ich hoffe, ich habe deine Fragen richtig interpretiert – wenn nicht, einfach melden.

Gruß Martin

Hallo Martin

Aktuell ist meine fritzbox dhcp Server und verteilt im Range 192.168.1…. die Adressen, wer würden dann dhcp Server spielen für das interne Netzwerk ? Und könnte ich nur die ip Adresse der fritzbox änderen auf 192.168.0… so das meine interne ip Adressen weiterhin in 192.168.1 laufen ?

Und noch eine Frage 🙂 was passiert mit dem Fritz Telefon ? Wird das direkt dann an die fritzbox angeschlossen und wandert in das neue Netz der fritzbox ?

Vielen Dank

Gruß

Georg

Hallo Georg,

wenn du eine Infrastruktur wie im Artikel beschrieben aufbaust, hast du zwei interne Subnetze. Eines, für das deine FritzBox zuständig ist und eines, für das das USG zuständig ist.

Für diese zwei Netze kannst – bzw. musst – du Adressen aus zwei verschiedenen (privaten) Netzen verwenden. Zum Beispiel:

Alle Clients im Netz der FritzBox bekommen so Adressen aus dem Netz 192.168.1.0 – auch das USG auf seinem WAN Port. Das USG vergibt an alle Geräte, die in seinem Netz hängen, Adressen aus dem Netz 192.168.34.0. In der FritzBox konfigurierst du eine statische Route in das 34er Netz (über die WAN-IP des USG aus dem 1er Netz). Die USG hat bereits eine Route ins 1er Netz, daher können alle Clients aus dem 34er Netz, über das USG auf das von der FritzBox verwalte Netz zugreifen (die Clients im 34er Netz bekommen vom USG die 34er Adresse des USG als Default-Route mitgeteilt).

Etwas konkreter zu deinen Fragen:

Wenn das “Fritz Telefon” per DECT, ISDN oder analog an der FritzBox hängt, musst du nichts machen. Wenn du ein VoIP basiertes Telefon oder die Fritz!Fon-App nutzt, können diese Geräte aus beiden internen Netzen auf die FritzBox zugreifen. Ich habe meine an der FritzBox angemeldeten VoIP Telefone im Netz “hinter” dem USG, du kannst sie aber auch direkt ins Netz der FritzBox hängen.

IP-Adresse der FritzBox ändern: Wenn ich dich richtig verstehe, willst du die IP deiner FritzBox von 192.168.1.1 auf 192.168.0.1 ändern, dann das USG so einstellen, dass es Adressen aus dem Netz 192.168.1.0 verteilt, damit du deine Clients nicht anpassen musst. Ja, kannst du machen. Wenn deine Clients Ihre Adressen per DHCP bekommen, musst du die Reihenfolge, wann du was umstellst sehr genau überlegen – sonst hast du Durcheinander. Wenn du bisher nur feste IPs für deine Clients verwendet hast, ist es weniger “aufwändig”. Wenn du es bei dir zuhause umstellst, kann es helfen alle Geräte abzuschalten, die Infrastruktur aufzubauen, zu testen und dann jedes Gerät einzubinden und zu prüfen.

Anmerkung zu privaten IP-Adressen. Die FritzBox verwendet 192.168.178.0 als Gäste Netzwerk, dass solltest du nicht im USG definieren. Wenn du VPNs zwischen verschiedenen Standorten aufbauen möchtest, solltest du auch drauf achten, dass sich die Subnetze unterscheiden.

Ich hoffe, es ist nicht zu umständlich beschrieben. Wenn doch, einfach fragen.

Gruß Martin

Hallo Martin,

Ich habe die gleiche Infrastruktur (Fritzbox -> USG -> Switch -> APs) und ein Problem mit VOIP:

Ich habe die Fritz!Fon-App auf meinem Handy eingerichtet und auf einem PC eine weitere VOIP-Software. Raustelefonieren funktioniert problemlos, aber sobald ein Anruf hereinkommt, klingeln lediglich die an meiner Fritzbox angeschlossenen Analogtelefone, aber am Handy und PC tut sich nichts. Wenn ich die beiden Geräte direkt mit der Fritzbox verbinde, funktioniert alles problemlos. Das NAT auf meinem USG ist deaktiviert. Mit den Portfreigaben habe ich auch schon experimentiert, leider ohne Erfolg.

Gibt es irgendwelche Einstellungen, die man tätigen muss, um das zum Laufen zu bringen?

Vielen Dank.

Gruß Jakob

Hallo Jakob,

das eingehende Anrufe bei deinen analogen Telefonen signalisiert werden, ist schon mal ein gutes Zeichen – so bist du zur Lösung nicht auf deinen Telefonieanbieter angewiesen.

Ich habe bei meiner Installation – neben direkt an der FritzBox angemeldeten DECT-Telefonen – diese VoIP Geräte/Software im Einsatz:

In deiner Frage hast du die statische Route von der FritzBox in das Netz “hinter” dem USG nicht erwähnt. Hast du eine konfiguriert?

Für jedes VoIP-Telefon habe ich auf der FritzBox ein eigenes Telefoniegerät angelegt, in der FritzBox eingestellt, auf welche eingehenden Nummern das Telefoniegerät reagieren soll und mit welcher Nummer ausgehende Gespräche von dem jeweiligen Gerät geführt werden sollen. Der Benutzer für die Fritz!Fon-App (iOS) wurde von der App angelegt. Firewallregeln oder Portweiterleitungen auf der USG habe ich für VoIP keine konfiguriert.

Eingehende Anrufe werden auf den konfigurierten Endgeräten signalisiert. Die Software auf iOS muss laufen, damit die Anrufe signalisiert werden. Bei der Fritz!Fon-App gibt es bei den Einstellungen die Option “Auf Anrufe reagieren”, die Option muss aktiv sein. Sowohl die Soft- als auch das Hardware VoIP Telefon sind bei mir in IP-Netzten “hinter” dem USG.

Vielleicht ist eine der Optionen ja für dich die richtige.

Gruß

Martin

Hallo Martin,

ich habe für das IP-Netzwerk, das hinter dem USG liegt, eine statische Route in der Fritzbox eingerichtet. Dann habe ich am USG eine Route in das IP-Netzwerk der Fritzbox eingerichtet.

Das hat aber noch nicht genügt. Ich musste noch eine Portfreigabe für den lokalen SIP Port, der in den Einstellungen der VOIP-Software auf meinem Rechner angezeigt wird, einrichten. Nun klingelt auch bei einkommenden Anrufen das Telefon.

Allerdings stehe ich jetzt vor einem weiteren Problem: Man hört keinen Ton.

Die Telefoniegeräte sind in der Fritzbox korrekt eingerichtet und funktionieren auch einwandfrei, solange sie sich nicht in einem Netz hinter dem USG befinden. Ich muss wohl die nötigen Ports am USG freischalten. Allerdings weiß ich nicht, welche das sind.

Vielen Dank.

Gruß Jakob

Hallo Jakob,

das klingt für mich als wäre NAT auf dem USG noch aktiv. Auf dem USG brauchst du, nachdem NAT deaktiviert ist, keine statische Route in das Netz der FritzBox zu konfigurieren (die USG hat eine Route in das Netz, da es eine IP-Adresse aus diesem Netz auf dem WAN-Interface hat). Wenn NAT deaktiviert ist, musst du auch keine Ports am USG freischalten/weiterleiten.

Nachdem du auf dem UniFi Cloud Key im Verzeichnis /srv/unifi/data/sites/default die Datei config.gateway.json angepasst hast, muss du eine Provisionierung des USG manuell auslösen, damit die Firewallregel zum deaktivieren des NAT aktiv wird – eventuell fehlt dieser Schritt? Ich werde ihn im Artikel ergänzen.

Gruß Martin

Hallo Martin,

Erstmal Danke für die ausführliche Beschreibung.

Ich bin in Sachen Unifi noch ein Anfänger.

In meiner Konstellation funktioniert der Internetzugriff über die FB leider nicht.

Hänge ich die FB hinter das USG dann funktioniert alles. ( das USG wird ja quasi umgangen)

Meine FB hat die IP 192.168.1.2/24 DHCP ist eingeschaltet. Das USG hat ja Standard 192.168.1.1 dies lässt sich ja nicht abändern, soviel ich weiß. Wenn ich alles richtig verstanden habe, dann hat der WAN am USG ja auch eine andere IP und zwar die zugewiesene von der FB. Welche Route muss ich nun in der FB eintragen?

Hallo Maik,

ich fürchte, ich habe nicht nur Antworten für dich.

Erst mal zu den Antworten.

Deine FritzBox hat “die IP 192.168.1.2/24 DHCP ist eingeschaltet”, bezieht sich auf die “LAN” Ports. Am “WAN” (DSL) Port hast du die IP deines Providers. Bzw., wenn du den WAN/DSL-Port deiner FritzBox mit dem USG verbunden hast bekommst du eine IP aus dem DHCP Range des USG. Das ist aus meiner Sicht auch schon die erste Stelle, die du anpassen solltest. Du solltest entweder deine FritzBox oder dein USG für ein anderes IP-Subnetz konfigurieren. Sowohl die IP der FritzBox als auch des USG lassen sich in andere Subnetze konfigurieren. Warum ist das wichtig: Wenn das USG mit seinem WAN-Port an einem LAN-Port der FritzBox (192.168.1.0/24) hängt und “alle deine Clients” hinter dem USG an dessen LAN-Port (192.168.1.0/24) hängen, steht das USG vor einem Dilemma. Wenn es Pakte in das Subnetz (192.168.1.0/24) schicken will, weiß es nicht auf welchem Interface (LAN oder WAN) die Pakete raus sollen. Als “Router” verbinden das USG und auch die FritzBox jeweils verschiedene Subnetze. Wenn du gleiche Subnetze verbinden wolltest, würdest du einen Switch/Hub verwenden.

Was mir nicht ganz klar ist, ist wie “alles funktioniert”, wenn die FritzBox “hinter” dem USG ist. Ich stelle mir das so vor: DLS -> WAN PORT USG (kein internes Modem, sollte nicht gehen) -> LAN Port USG -> DSL/WAN-Port FritzBox (gleiches SubNetz am DSL/WAN-Port & LAN-Port der FritzBox; kein Routing möglich). Hier muss ich dich entweder falsch verstanden haben oder ich übersehe ein Detail. Wenn du das USG “vor” der FriitzBox installierst, brauchst du zusätzlich ein Modem (DSL, Kabel, …).

Zum Abschluss noch eine Antwort.

Welche Route muss du in die FritzBox eintragen: Wenn USG & FritzBox in verschiedenen Subnetzen sind und NAT auf dem USG deaktiviert ist, musst du in der FritzBox eine Route in das Netz hinter dem USG mit der IP, die das USG im SubNetz der FritzBox hat konfigurieren.

Zum Beispiel:

Wenn USG & FritzBox in verschiedenen Subnetzen sind und NAT auf dem USG aktiviert ist, musst du in der FritzBox keine Route eintragen. Hast dann aber “Doppeltes NAT”.

Entschuldige die umständliche Beschreibung, ich hoffe du kannst etwas für dich darin finden.

Gruß

Martin

Hallo

danke für die Erklärung. Noch eine kurze Frage zur Verkablung. Du hast am WAN der Fritzbox das DSL dran und an einem LAN Port das USG. Das USG hängt am WAN port mit der Fritzbox zusammen und am LAN Port hängt der Uplink zu den Clients dahinter. Richtig?

Vg

Markus

Hallo Markus,

ja.

Hier die genauen Bezeichnungen der Ports:

Gruß

Martin

Hallo,

Darf ich bei deiner Antwort kurz noch eine Frage ergänzen, weil ich diesen Artikel mit der Diskussion super hilfreich und interessant finde.

Wenn, wie von Dir beschrieben, das USG mit mehreren vlans hinter der fritzbox hängt, muss ich dann in der fritzbox auch statische routen in die IP Bereiche der Vlans einrichten?

ZB habe ich 3x vlans hinter dem USG. Und einen Server hinter dem USG, auf den alle vlans und auch clients, die direkt an der FB hängen zugreifen müssen…

Im USG muss ich wahrscheinlich die IP des servers für alle vlans freigeben (wie genau muss ich noch herausfinden) aber

Von der fritzbox würde ich auch gerne Zugang auf die IP Bereiche inkl. Server haben..

Ich hoffe du hast einen kurzen Rat für mich.

Beste Grüße,

Mario

Hallo Mario,

für die VLANs (mit je eigenen IPv4 Netzen) hinter deinem USG brauchst du, wie du bereits geschrieben hast, jeweils eine eigene statische Route in der Fritz!Box. Die Daten vom Netz der Fritz!Box zu Netzen hinter dem USG lassen sich über “WAN eingehend” bei den Firewallregeln des USG filtern/freigeben. Wenn der Server in einem Netz hinter dem USG hängt (untagged?) musst du für den Zugriff aus den VLANs “hinter” dem USG in der Regel nichts konfigurieren, da per default nichts blockiert wird – ansonsten wäre die Regel bei “LAN eingehend” gut aufgehoben.

Hoffe das hilft dir weiter.

Gruß

Martin

Besten Dank! Das hat mir auf jeden Fall geholfen und ich werde es einmal durchspielen!

Beste Grüße!

Mario

Ich habe eine ähnliche Situation. Ich möchte demnächst mal Lösung 3 ausprobieren: https://community.ubnt.com/t5/UniFi-Routing-Switching-Feature/USG-passthrough-monitor-mode/idi-p/1537588/page/35

Vorteil wäre ein Subnetz. Hoffe der Durchsatz ist noch ausreichend beim USG.

Hallo Herr Ziegler, vielen Dank für die ausführliche Anleitung! Ich habe einen Unitymedia Anschluss, den ich genau wie beschrieben betreiben möchte. Allerdings möchte ich am WAN Port 2 einen Vodafone DSL Anschluss parallel betreiben, einmal zur Bündelung aber auch als gegenseitiges Backup, falls eine Verbindung mal ausfällt. Ich nehme an, in diese, Fall muss das Gateway NAT übernehmen, oder? Vielen Dank für Ihre Antwort!

Hallo,

das ist eine spannende Frage. Da ich selbst nur einen DSL Anschluss habe, kann ich es nicht direkt testen. Vom Vorgehen her, würde ich in den Einstellungen des UniFi Controllers unter “Netzwerk” ein “Neues Netzwerk erstellen” und so konfigurieren:

In der Grundkonfiguration würde ich erwarten, dass das USG einen Ping auf einen Server im Internet über WAN1 laufen hat, schlägt dieser fehl, schaltet es automatisch auf WAN2 um (und auch wieder zurück). Wenn diese Konfiguration erfolgreich läuft, würde ich im nächsten Schritt versuchen NAT zu deaktivieren (wenn Sie das benötigen). Sollte auch das funktionieren, würde ich versuchen, die Einstellung für die Lastverteilung auf “Gewichtetes Load-Balancing” zu ändern.

Bevor Sie einen DSL-Vertrag abschließen, könnten Sie einen UMTS/LTE Router (mit LAN Port) mit Ihrer Handykarte zum Testen verwenden.

Leider alles ohne Gewähr, aufgrund mangelnder Möglichkeit zum Testen (habe kein UMTS/LTE Modem mit LAN Anschluss greifbar). Wenn Sie den Test wagen, wäre ich sehr am Ergebnis interessiert.

Gruß

Martin Ziegler

Vielen Dank auch für die Antwort! Vodafone wird am 26.06.2019 geschaltet, danach kann und werde ich alle Möglichkeiten testen und gerne nochmal antworten.

Hallo Martin,

genau eine solche Lösung habe ich gesucht, vielen Dank!!

Kurze Frage: Wie verhält es sich bei einem Software/Firmware Update? Müssen die Modifikationen der Config Datei dann wiederholt werden, oder wird diese bei einem Update nicht überschrieben?

Solltest du das schon geschrieben und ich überlesen haben, bitte ich um Entschuldigung 😉

Danke, beste Grüße

Tobi

Hallo Tobias,

die Lösung übersteht Updates an der Geräte-Firmware des UniFi Security Gateway und Updates des UniFi Controller ohne manuelle Nacharbeiten. Die editierte Datei config.gateway.jso ist Bestandteil der “normalen” Konfiguration des UniFi Controllers. Nur die geänderten Optionen sind (noch) nicht über das Webinterface änderbar.

Gruß

Martin

Hallo Martin,

vielen Dank für die Anleitung, doch leider weiß ich nicht, ob das mit der Datei geklappt hat. Hier wäre auch mein erster Hinweis, denn die Datei wird als*.txt gespeichert sobald man diese runterläd. Somit muss diese dann noch an die Dateiendung angepasst werden.

Gibt es eine Möglichkeit die Funktionalität zu testen? Ich bin mir nicht sicher ob alles geklappt hat. Wenn ich bei meiner Xbox one X den Nat Typ feststellen möchte springt dieser immer zwischen “moderat” und “offen” hin und her. Übrigens ist dies unabhängig ob die josn Datei sich auf dem Cloud Key befindet oder eben nicht.

Weiterhin ist mir aufgefallen das ich keine Möglichkeit mehr habe meinen Vorwerk VR 200 Staubsaugroboter ans Wlan zu bringen (hier wird ein AddHoc WLAN zur Konfiguration aufgemacht und anschließend versucht die Verbindung mit dem “richtigen” Wlan aufzubauen).

Kurz um, ich weiß nicht ob die Datei auf dem Cloud Key und die anschließende Provisierung überhaupt ein Effekt hat…

Auch der versuch in der CMD mit “tracert 8.8.8.8” zeigt mir zuerst die IP meiner Firtz Box (192.168.5.1) und anschließend die IP des USG (192.168.1.1). Somit ist dies ja eigentlch schon falsch da der zweite Sprung schon die WAN Adresse sein sollte, oder?

Viele Grüße und vielleicht hast du ein Tipp für mich,

Chrisitan

Hallo Christian,

vielen Dank für deine Anmerkungen und Fragen.

Json wird als TXT gespeichert: Per Default ist der Upload von json-Dateien bei WordPress nicht erlaubt. Als ich den Artikel geschrieben habe, war ich wohl etwas faul und habe die Datei in *.txt umbenannt. Ich habe die Datei erneut mit der richtigen Endung hochgeladen. Danke für den Hinweis.

Dein tracert-Ergebnis deutet darauf hin, dass etwas nicht stimmt. So sieht’s bei mir aus:

tracert 8.8.8.8Routenverfolgung zu dns.google [8.8.8.8]

über maximal 30 Hops:

1 1 ms 1 ms 1 ms UnifiGateway [192.168.1.1]

2 1 ms 1 ms 1 ms fritz.box [192.168.0.1]

3 8 ms 9 ms 9 ms #anderer Hop

4 8 ms 8 ms 8 ms #anderer Hop

5 10 ms 8 ms 9 ms #anderer Hop

6 9 ms 8 ms 8 ms #anderer Hop

7 9 ms 8 ms 8 ms #anderer Hop

8 8 ms 8 ms 8 ms #anderer Hop

9 8 ms 8 ms 8 ms dns.google [8.8.8.8]

Erst kommt das USG, dann die FritzBox. Wie hast du deine Installation verkabelt?

Wichtig ist, dass die FritzBox nicht zusätzlich an dem Switch “hinter” deinem USG hängt und das die FritzBox kein eigenes WLAN aufspannt (wenn du alles über UniFi Accesspoints machst). Alle Endgeräte bekommen IPs aus Subnetzen des USG (nicht von der FritzBox).

Wenn du prüfen willst, ob die Regel 5999 aus der json-Datei auf dem USG aktiv ist, kannst du dich per SSH am USG anmelden und mit diesem Befehl den Status von iptables anschauen:

sudo iptables -t nat -L -n -vBeim Output sollte eine Zeile mit NAT-5999 dabei sein:

...Chain POSTROUTING (policy ACCEPT 808K packets, 62M bytes)

pkts bytes target prot opt in out source destination

808K 62M UBNT_VPN_IPSEC_SNAT_HOOK all -- * * 0.0.0.0/0 0.0.0.0/0

808K 62M MINIUPNPD-POSTROUTING all -- * * 0.0.0.0/0 0.0.0.0/0

808K 62M UBNT_PFOR_SNAT_HOOK all -- * * 0.0.0.0/0 0.0.0.0/0

739K 57M RETURN all -- * eth0 0.0.0.0/0 0.0.0.0/0 /* NAT-5999 */

0 0 MASQUERADE all -- * eth0 0.0.0.0/0 0.0.0.0/0 match-set corporate_network src /* NAT-6001 */

0 0 MASQUERADE all -- * eth0 0.0.0.0/0 0.0.0.0/0 match-set remote_user_vpn_network src /* NAT-6002 */

0 0 MASQUERADE all -- * eth0 0.0.0.0/0 0.0.0.0/0 match-set guest_network src /* NAT-6003 */

69080 4630K VYATTA_PRE_SNAT_HOOK all -- * * 0.0.0.0/0 0.0.0.0/0

...

Das dein Staubsauger aktuell die Arbeit verweigert, stufe ich als Folgeproblem ein.

Ich hoffe, es ist etwas dabei, was dir weiterhilft. Ansonsten einfach nachfragen.

Gruß

Martin

Hallo Martin,

danke für deine ausführliche Antwort. Bei mein tracert-Ergebnis sind die beiden ersten Punkte wie deine, hatte dies nur fälschlicherweise anders rum geschrieben. Ich dachte es dürfte erst gar keinen zweiten “Sprung” im eigenen Netz geben, weil dies unweigerlich zu einem doppelten NAT führt. Zumindest habe ich es in einem Forum so gelesen.

Auch die Regel für Port 5999 ist bei mir via SSH Aufruf ersichtlich:

314 22755 RETURN all — * eth0 0.0.0.0/0 0.0.0.0/0 /* NAT-5999 */

0 0 MASQUERADE all — * eth0 0.0.0.0/0 0.0.0.0/0 match-set corporate_network src /* NAT-6001 */

0 0 MASQUERADE all — * eth0 0.0.0.0/0 0.0.0.0/0 match-set remote_user_vpn_network src /* NAT-6002 */

0 0 MASQUERADE all — * eth0 0.0.0.0/0 0.0.0.0/0 match-set guest_network src /* NAT-6003 */

65 4175 VYATTA_PRE_SNAT_HOOK all — * * 0.0.0.0/0 0 .0.0.0/0

Wieso mein Roboter dann noch Probleme hat muss dann an etwas anderem liegen.

Grüße

Christian

Hallo Christian,

jeder “Sprung” zeigt an, dass du in ein neues IP-Netz kommst. NAT/Masquerading kann genutzt werden um alle IP-Adressen eines Netzes hinter einer einzigen “zu verstecken”. Wenn du zum Beispiel eine FritzBox (oder irgendeinen anderen Router) verwendest, um ins Internet zu gehen, “maskiert” dieser sämtliche Anfragen aus deinem privaten Netz mit der öffentlichen IP Adresse am “DSL-Port” deiner FritzBox. Egal ob dein Staubsauger oder deine Xbox eine Anfrage ins Internet stellt, es sieht dort immer so aus, als würde die Anfrage von der IP deiner FritzBox kommen.

Wenn dein USG auch NAT macht passiert folgendes:

Wenn die FritzBox IPs aus dem Subnetz 192.168.5.0 vergibt und dein USG aus dem Subnetz 192.168.1.0 (auf dem LAN-Port) und die IP 192.168.5.200 (per DHPC von der FritzBox auf dem WAN Port des USG) bekommt, hat deine XBOX “hinter” dem USG zum Beispiel die Adresse 192.168.1.23. Da das USG NAT aktiv hat, kommen Anfragen von der XBOX bei der Fritzbox mit der IP des USG im Netz der FritzBox an (192.168.5.200) – ohne NAT auf dem USG würde die FritzBox die echte IP Adresse 192.168.1.23 der XBOX sehen. Da private IP Adressen nicht im Internet geroutet werden dürfen, muss der Router an der Schnittstelle von deinem privaten zum öffentlichen Netz NAT/Masquerading durchführen. Alle Router zwischen deinen privaten Netzen (zum Beispiel dein USG) können normal zwischen den Netzen routen und brauchen kein NAT/Masquerading.

Einige Provider oder Anschlüsse mit DSL-Light vergeben auch am WAN-Port deines Routers (FritzBox) IPv4 Adressen aus privaten, nicht im Internet gerouteten Bereichen. Hier hättest du schon 2x NAT (Provider, FritzBox) und bekommst eventuell noch eine dritte Stufe (USG) dazu. An DSL-Light Anschlüssen kannst du, soweit ich weiß, nichts dagegen machen. Manche Provider (zum Beispiel Inexio) bieten “echte IPv4-Adressen” gegen einen monatlichen Aufpreis an.

Ich hoffe das ist ohne Bild einigermaßen vorstellbar…

Ist der NAT-Status deiner XBOX inzwischen stabil? Hast du neben IPv4 auch IPv6 aktiv? Dort hast du die Routing-Probleme normalerweise nicht. Hast du UPnP-Portfreigaben für die IP deiner XBOX auf der FritzBox erlaubt?

Gruß

Martin

Hallo Martin,

danke für deine ausführliche Erklärung. Der Nat Status meiner Xbox ist für mich die einzige Möglichkeit um die Funktionalität des json Datei zu testen, unabhängig von der Abfrage via SSH. Wenn die Sprünge via tracert bei dir genau so sind wie bei mir und die Regel 5999 auf dem USG auftaucht wird es wohl funktionieren.

Bezüglich UPnP:

Ich habe auf der FritzBox aktuell nur einen Teilnehmer, nämlich den USG. Somit kann ich doch nur für diesen Teilnehmer (was letztendlich dann meinem kompletten nachgelagerten LAN entspricht) die UPnP Freigabe erteilen, oder sehe ich das flasch?

Generell müsste ich dann doch zusätzlich noch eine Freigabe auf dem USG definieren, da diese ja nur als Firewall dient oder liege ich hier abermals falsch?

Viele Grüße und besten Dank.

Christian

Hallo Christian,

in der Fritzbox werden bei den Freigaben leider nur die Geräte angezeigt, die direkt im IP-Netz der FritzBox sind. Du kannst aber durchaus mit “IP-Adresse manuell eingeben…” auch IPs “hinter” dem USG konfigurieren (solange NAT im USG deaktiviert ist). So kannst du es deiner XBox One erlauben Portfreigaben in der FritzBox einzurichten. Dafür sollte deine Xbox vom USG immer die selbe IP-Adresse bekommen.

Zusätzlich darf die Firewall in deinem USG, wie du richtig angemerkt hast, eingehenden Verkehr zum Netz hinter dem USG natürlich nicht filtern – bzw. du muss es mit einer “WAN eingehend” Regel aktiv erlauben (allen eingehenden Verkehr zur IP deiner Xbox erlauben; optional mit Einschränkung auf bestimmte Ports).

Gruß

Martin

Hallo Martin,

kleiner Nachtrag:

Aktuell habe ich nur eine statische Route von der FirtzBox auf das USG eingetragen:

Netzwerk Subnetzmaske Gateway

192.168.1.0 255.255.255.0 192.168.5.21

Auf dem USG habe ich nur eine Firewallregel für VPN hinterlegt. Muss hier auch eine statische Route eingetragen werden Richtung FritzBox und wenn ja, wie?

Grüße

Hallo Christian,

du brauchst für das Fritz-Box VPN im USG keine Route “zurück” einzurichten. VPN-Clients bekommen von der FritzBox IP-Adressen “nach” deinem DHCP Bereich. Zum Beispiel: Deine FritzBox vergibt per DHCP die IP Adressen 192.168.5.20-192.168.5.200, dann bekommt dein erster VPN-Client die 192.168.5.201. Da dein USG am WAN-Interface eine IP-Adresse aus dem Subnetz 192.168.5.0 hat, kennt es dadurch auch eine “Route” in dieses Netz.

In der Firewall des USG muss du nur, wie du bereits beschrieben hast, eingehenden Verkehr für “WAN eingehend” von deiner VPN-IP auf bestimmte Server oder alle Netzte hinter deinem USG erlauben.

Gruß

Martin

Hallo Martin,

vielen Dank für die tolle Anleitung.

Ich würde das NAT auf der USG auch gerne ausschalten und verschiedene Szenarien ausprobieren. Mein UniFi-Controller läuft allerdings auf Windows, da ich keinen Cloud-Key habe. Alternativ könnte ich die Controller-Software auch auf meiner Synology im Docker laufen lassen.

Könntest Du vielleicht bei der Pfad-Angabe behilflich sein, wo die “config.gateway.json” bei Windows und/oder Docker hingehört? Oder geht das Abschalten über den Weg nur in Verbindung mit einem Cloud-Key?

Danke und Gruß

Rainer

Hallo Rainer,

der CloudKey ist keine Voraussetzung für die Änderungen. Unter Windows findest du deinen unifi_base-Pfad indem du %userprofile%/Ubiquiti UniFi in die Adressleiste deines Windows-Datei-Explorers kopierst. Wenn du unter Linux unsicher bist, kannst du schauen ob es ein Verzeichnis /srv/unifi oder /lib/unifi gibt. Alternativ kannst du dein ganzes Dateisystem durchsuchen

find / -name unifi.Hier die englische Hilfe-Seite von Ubiquiti : UniFi – Where is <unifi_base>?

Gruß

Martin

P.S. Der CloudKey (Gen 1) ist “nur” ein kleiner Server mit ARMv7 Processor und 2 GB RAM auf Basis Debian 8 (jessie) – alle Features für das UniFi Netzwerk werden über die Manager-Software gesteuert.

Hallo Martin,

vielen Dank für Deine Hilfe.

Ich habe die “config.gateway.json” in das Verzeichnis

%userprofile%\Ubiquiti UniFi\data\sites\site_ID

eingefügt und in der Controler-Software über

Geräte-USG-Konfiguraton-Geräte verwalten-Provisionierung erzwingen

die Provisionierung manuell durchgeführt. Den letzten Ordner “site_ID” musste ich händisch anlegen.

Als Ergebnis eines tracert erhalte ich folgendes Ergebnis:

Routenverfolgung zu dns.google [8.8.4.4]

über maximal 30 Hops:

1 <1 ms <1 ms <1 ms USG [192.168.1.1]

2 1 ms 1 ms 1 ms fritz.box [192.168.6.1]

3 23 ms 22 ms 22 ms #anderer Hop

4 22 ms 22 ms 32 ms #anderer Hop

5 29 ms 30 ms 29 ms #anderer Hop

6 30 ms 30 ms 29 ms #anderer Hop

7 29 ms 29 ms 30 ms #anderer Hop

8 31 ms 31 ms 31 ms #anderer Hop

9 31 ms 30 ms 30 ms dns.google [8.8.4.4]

Das Ergebnis sieht für mich erstmal gut aus. Ist damit auch schon sicher das NAT in der USG deaktiviert oder gibt es dafür noch einen andere Testmöglichkeit?

Danke und Gruß

Rainer

Hallo Rainer,

ich bin mir nicht sicher, ob ich dich richtig verstehe. site_ID ist als Platzhalter für die Bezeichnung deiner Site/Zone zu verstehen. Die erste Site/Zone heißt default, weitere haben kryptische Namen. Wenn es in deinem Ordner sites keine Unterordner gibt und du selbst einen neuen manuell angelegt hast, bist du an der falschen Stelle gelandet.

Wenn du prüfen willst, ob die Regel 5999 aus der json-Datei auf dem USG aktiv ist, kannst du dich per SSH am USG anmelden und mit diesem Befehl den Status von iptables anschauen:

sudo iptables -t nat -L -n -vBeim Output sollte eine Zeile mit NAT-5999 dabei sein:

...Chain POSTROUTING (policy ACCEPT 808K packets, 62M bytes)

pkts bytes target prot opt in out source destination

808K 62M UBNT_VPN_IPSEC_SNAT_HOOK all -- * * 0.0.0.0/0 0.0.0.0/0

808K 62M MINIUPNPD-POSTROUTING all -- * * 0.0.0.0/0 0.0.0.0/0

808K 62M UBNT_PFOR_SNAT_HOOK all -- * * 0.0.0.0/0 0.0.0.0/0

739K 57M RETURN all -- * eth0 0.0.0.0/0 0.0.0.0/0 /* NAT-5999 */

0 0 MASQUERADE all -- * eth0 0.0.0.0/0 0.0.0.0/0 match-set corporate_network src /* NAT-6001 */

0 0 MASQUERADE all -- * eth0 0.0.0.0/0 0.0.0.0/0 match-set remote_user_vpn_network src /* NAT-6002 */

0 0 MASQUERADE all -- * eth0 0.0.0.0/0 0.0.0.0/0 match-set guest_network src /* NAT-6003 */

69080 4630K VYATTA_PRE_SNAT_HOOK all -- * * 0.0.0.0/0 0.0.0.0/0

...

Gruß

Martin

Wieso habt ihr nicht einfach in der Fritzbox PPPoE-Passthrough aktiviert und die PPPOE Einwahl von der USG machen lassen…kein Doppeltes NAT und die Security Features sowie die volle Firewall Leistung der USG bleiben erhalten. Des weiteren funktioniert die Telefonie an der FB weiterhin. Ist nur ein Knopfdruck in der FritzBox und fertig 🙂 Wozu kauft man sich denn ein SecurityGateway wenn man doch bei der schnöden FritzBox bleibt? Da kann die USG auch gleich weg bleiben…ich betreibe meine FB nur als Modem und für die Telefonie…die pppoe Einwahl erfolgt über die USG-4-Pro. Somit bleiben alle Funktionen wie VPN / IPS usw. erhalten…die Routing-Tabellen im Netz funktionieren problemlos. Selbst IPTV ist mittels VLAN Tagging via WAN2 möglich.

Wer hier noch weiter gehen will kann ein 2. LAN Kabel aus dem Unifi Subnet zurück zur FB führen und versuchen sie als SIP Trunk einzurichten, dann könnte man den EDU SIP in der USG aktivieren und seine Telefone auch ins Netz der USG hauen…Vorausgesetzt man hat richtige VoIP Geräte und keine DECT Telefone.

Sollte die FB aufgrund der neuen Firmware kein PPPoE-Passthrough mehr unterstützen, hilft nur eine alte Firmware oder wieder der DrayTek als Modem und die FB hinter die USG. Einwahl dann auf DHCP stellen und ein Portforwarding ggf. mittels VLAN Tagging in der USG den weg für die SIP Einwahl der FB einrichten damit die TelefonAnlage weiterhin läuft. (nur Theorie habe ich selbst noch nicht versucht sollte aber funktionieren schließlich hat die USG ja 2 WAN Ports und das Modem meist ebenfalls mehr als einen falls ein eigenes VLAN für die Einwahl benötigt wird. Einige Provider machen das ja auch über öffentliche SIP Server die auch hinter einem NAT von der Fritzbox erreicht werden können)

Gruß

Hardy

Ubiquiti Enterprise Admin

Hallo Hardy,

PPPoE ist auch eine gute Option. Das schöne bei IT ist, dass es verschiedene Ansätze gibt. Ich persönlich finde es einfacher jedes Gerät für sich zu betrachten und ganz “normal” zwischen den Netzen zu routen (deaktiviertes NAT auf dem USG). Auch hier stehen alle Vorteile der USG zum Schutz der Netze “hinter” der USG und zur Analyse der Daten zur Verfügung. Nur weil ich es einfacher finde, sagt das natürlich noch nichts darüber aus, ob es für andere auch die richtige Lösung ist.

Eine alte Firmware für die FritzBox würde ich generell nicht empfehlen. Da die Option Angeschlossene Netzwerkgeräte dürfen zusätzlich ihre eigene Internetverbindung aufbauen (nicht empfohlen) bei der FritzBox 7490 v7.11 zur Auswahl steht, gibt es dafür – Stand heute – keinen Grund. Das Risiko sehe ich eher beim Provider: Telekom: Parallele Verbindungen am DSL-Anschluss.

Mit welchen Provider hast du bisher mit der PPPoE-Lösung gute Erfahrung sammeln können? Eventuell hilft das dem einen oder anderen zu entscheiden welche Lösung die passende ist.

Gruß

Martin

Hi Martin,

Ich finde ja nicht schlecht was ihr da macht. Wenn man damit aber täglich zu tun hat und auch mit Endkunden Erfahrungen sammelt, sind die einfachen Wege meist die besseren.

Die Firmware der fritzbox spielt in meinem Beispiel keine Rolle da sie physisch nicht mit dem Internet verbunden ist. Die dhcp Funktion und auch die pppoe Einwahl der fritzbox sind deaktiviert. Nur die USG ist eingewählt.

Mir stellt sich hier nur die Frage, wieso will ich denn zwischen beiden Netzen sauber Routen? Was hängt denn an der fritzbox denn dran? Oder was muss ich dort noch erreichen? Sie ist ja faktisch gesehen, nur noch ein modem mit tk Anlage. Wenn dein provider aber unbedingt eine internet Verbindung für die Telefonie braucht, kann sie auch hinter der usg hängen. Dann einfach die Einwahl von pppoe auf dhcp stellen und die notwendigen ports für die Telefonie für die fritzbox weiterleiten.

Weil einfach, einfach, einfach ist 🙂

Somit richte ich nur noch eine Freigabe für ein Gerät ein und muss nicht das gesamte NAT für alle clients umstricken.

Ftth macht es möglich. Gute Erfahrungen habe ich mit 1&1 Versatel VDSL sowie Ftth der TCOM.

Hi,

bin noch ein bischen verwirrt, ob es nun besser ist die Fritzbox so zu lassen und NAT auf dem USG zu deaktivieren oder umgekehrt.

Auf der Fritzbox nutze ich Telefonie, VPN und der DynDNS Service für die Fritzbox. Wen ich die Box jetzt auf PPoE passthrough setze, kann ich sie weiterhin für Telefonie nutzen (Dect) und die Softphone app auf den Smartphones sowie VPN?

Die Box soll gleichzeitig Modem sein für die USG aber auch VPN und Telefonie zur Verfügung stellen. Für Fritz Dyndns, das ja so nicht mehr funktioniert, müsste ich mir eine andere Lösung einfallen lassen. D.h. aber auch das die Fritzbox eine IP aus dem lokalen Netz braucht. Wie funktioniert hier die Verkabelung? Muss ich vom Switch nochmal ein Kabel zurück zur Box legen?

DHCP übernimmt im meinem Netz ein SBS2011, nutze allerdings nur die Mailfunktionalität des Servers. Trotzdem muss der Server als DHCP laufen. Deswegen sollen auch alle clients im selben IP Bereich des Servers stehen.

DSL-> Fritzbox (Wan) -> Fritzbox Lan 1 -> USG Wan1 ->?

Hintergrund für den Aufwand, ich will ein paar IoT Geräte einbinden in ein eigenes VLAN das eben durch die USG abgesichert ist (Wlan Geräte und Hardwired).

Wen ich das so löse wie eben hier im Beitrag vorgeschlagen, bekommt die USG eine normale IP aus dem Bereich in dem die FritzBox liegt und spannt dahinter eigene Netze auf (in dem Fall ersteinmal nur für die IoT devices.

Vom Gefühl her tendiere ich eher für die Lösung mit der Fritzbox als Modem und die USG erledigt die PPoE Einwahl (und bekommt damit die IP vom Provider). Damit könnte die USG sowohl das eigentliche Heimnetz als auch weitere VLAN schützen.

Physisch gesehen hängt damit die Fritzbox sehr wohl im Internet (Wan ist mit der Gegenstelle der Telekom verbunden) nur die Einwahl wird nun von der USG erledigt.

Hallo Udo,

zur Frage ob es “besser” ist

Deine zweite Option funktioniert so nicht, außer du meintest mit “umgekehrt”, dass du PPPoE passthrough auf der Fritzbox aktivierst (oder ich habe dich komplett falsch verstanden). Du hast noch die Option NAT sowohl auf der FritzBox als auch im USG aktiviert zu lassen. Ob das Deaktivieren von NAT für dich einen Vorteil bringt, hängt davon ab, ob du hinter dem USG Geräte hast, die mit doppeltem NAT Probleme haben oder ob du aus dem Subnetz der Fritzbox auf Netze/Clients hinter dem USG direkt zugreifen möchtest (ohne Portforwarding). Da der Artikel nicht die PPPoE-Lösung beschreibt, möchte ich nicht allzu sehr darauf eingehen, um nicht zu weit vom Thema des Artikels abzuweichen. Vielleicht noch ein paar Anmerkungen zum DHCP: Du musst nicht alle Clients/IoT-Geräte im selben IP-Bereich haben (was du auch nicht vorhast?). SBS2011 kann die IPs im Subnetz der Fritzbox vergeben, wenn nötig. Das USG kann für weiter Netze/VLANs als DHCP Server agieren oder den SBS2011 als DHCP Relay nutzen. Der SBS kann auch in einem Netz hinter dem USG hängen und dort als DHCP aktiv sein.

Wie schon in anderen Post geschrieben tendiere ich gefühlsmäßig nicht zur PPPoE-Lösung, was aber nichts über die Qualität der verschiedenen Lösungen aussagt. Wichtig ist, dass sie deine Anforderungen erfüllt und du dich im Störfall damit zurechtfindest. Ich habe bei mir die FritzBox “normal” am Laufen, damit ich alle Dienste der Box, wie zum Beispiel VPN, Telefonanalage, FAX, wireshark Netzwerktrace oder DynDNS nutzen kann. Im Netz der Fritzbox hängt nur das USG mit deaktiviertem NAT und aktiver Firewall. Hinter dem USG habe ich verschiedene Subnetzte/VLAN für verschiedene Anwendungszwecke, die untereinander und nach “außen” durch das USG abgesichert sind.

Vom USG unterstützte DynDNS Dienste: afraid, dnspark, dslreports, dyndns, easydns, namecheap, noip, sitelutions und zoneedit.

Hinweise von AVM zu PPPoE-Passthrough: https://avm.de/service/fritzbox/fritzbox-7490/wissensdatenbank/publication/show/3232_PPPoE-Passthrough-in-FRITZ-Box-einrichten/

Ich hoffe du kannst mit der Antwort etwas anfangen. Wenn ich einen dir wichtigen Aspekt übersehen habe oder dich nicht richtig verstanden habe, bitte nachfragen.

Gruß Martin

Hi Udo,

“Physisch gesehen hängt damit die Fritzbox sehr wohl im Internet (Wan ist mit der Gegenstelle der Telekom verbunden) nur die Einwahl wird nun von der USG erledigt.”

Das ist schlichtweg Falsch, da die FB nur mit dem DSL Port des Anbieters verbunden ist. Es besteht keine WAN Verbindung / TCP/IP Verbindung in irgendeine Richtung. Nur die Modulation der Verbindungsrate wird ausgehandelt und aufgebaut. Die Geräte sprechen also nicht miteinander. Dafür sind die OSI-Layer und PVC Lines zuständig, solange also über z.B. PVC 1/32 keine Einwahldaten gesendet werden findet auch keine Kommunikation mit irgendeinem Server statt und die FritzBox ist über keine IP der Welt erreichbar, nicht einmal von der DSL Port Management Karte…die zeigt ggf eine Vendor ID die ausgelesen werden kann.

Hi Martin,

anscheinend ist die “Antwort” Funktion abhängig von der tiefe der Antworten, ich kann auf Deinen und Hardys Beitrag nicht mehr antworten.

Deswegen nochmal auf diesem Weg.

Mit Option 2 meinte ich tatsächlich PPoE auf die USG durchleiten und die USG übernimmt die Einwahl.

Vorteil deiner im Artikel beschriebenen Lösung:

+ FritzBox bleibt Modem, Telefonanlage, übernimmt VPN und MyFritz (Dyndns)

+ Das Hauptnetz so wie es im Augenblick konfiguriert ist kann (fast) bleiben wie es ist.

Neutral (nenne es mal nicht Nachteil)

– ich verliere die Möglichkeit die FritzBox selber als AP zu nutzen, da ich in dem von der FB ausgeleuchteten Bereich auch IoT Geräte liegen (eigener IP Bereich eigene VLAN ID).

– die USG kümmert sich lediglich um die Netze hinter der USG (und da bin ich mir nicht sicher auch wegen der Verkabelung ).

So hast du verkabelt:

FritzBox 7490 “DSL/TEL” -> TAE Dose/DSL-Anschluss

FritzBox 7490 “LAN 1” -> USG “WAN 1”

USG “LAN 1” -> Deine restliche Infrastruktur

Würde ich jetzt auch so verkabeln.

Als Infrastruktur nutze ich noch einen 24Port Unifi Switch an dem praktisch alle Geräte und AP hängen.

Im Augenlick habe ich ein Hauptnetz 192.168.10.x (der gesamte Park an netzwerkfähigen Geräten) und ein Gast WLAN (Ip Adressbereich kenne ich im Augenlick nicht auswendig, auf jeden Fall mit VLAN 100 tag).

Ziel wäre die IoT Geräte in ein eigenes Netz zu sperren ohne Zugang zum Internet:

192.168.10.x weiterhin Hauptnetz

Ip Adressbereich unbekannt -> weiterhin Gastzugang VLAN 100

192.168.30.x -> nur für IoT ohne Internet Zugang eigener VLAN tag

event. ein weiteres Netz für Streaming Boxen (will die nicht wirklich mit den IoT Geräten mischen da sie auch Internetzugang benötigen und in meinem Hauptnetz brauch ich sie auch nicht wirklich (streame nur aus dem Internet, habe keinen lokalen Content den ich über diese Boxen abrufen will).

Die zweite Lösung mit PPoE durchreichen:

Vorteil:

– die komplette Netzwerkverwaltung liegt hinter der USG und kann damit gesichert werden auch das Hauptnetz (inklusive Monitoring).

Neutral:

– die Fritzbox verkommt zum Modem

– kann Telefonie im vollem Umfang genutzt werden (Fax, Phone App)??

– My Fritz geht nicht mehr -> Alternativen hast du bereits genannt.

– VPN geht nicht, bin mir nicht sicher ob man VPN aus der USG weiterleiten kann (oder soll) oder direkt einen neuen Zugang auf der USG konfiguriert.

– ich verliere die Möglichkeit die FritzBox selber als AP zu nutzen, da ich in dem von der FB ausgeleuchteten Bereich auch IoT Geräte liegen (eigener IP Bereich eigene VLAN ID).

Für beide Scenarien muss ich mir noch einen weiteren UnifiAP anschaffen um den AP Funktion der FB zu ersetzen.

Wie erwähnt kann mich nicht wirklich entscheiden was die einfachere Lösung ist (Konfiguration und Zukunftsicherheit).

Btw, vielen Dank für diesen Beitrag -> toller Blog!

@Hardy

du hast natürlich Recht, mit “physisch” meinte ich natürlich auch physische Geräte.

Gruß

Udo

Hallo Udo,

danke für den Hinweis mit den Kommentaren und die positive Rückmeldung zum Beitrag. Ich habe die erlaubten Ebenen für Antworten von 5 auf 10 angepasst, hoffe das hilft.

Du hast die Lösungen schön gegenübergestellt. Bei Lösung 1, kannst du dein “Hauptnetz” auch hinter das USG hängen. Die FritzBox würde dann zu Beispiel 192.168.38.0 verwalten und hätte nur das USG als Gerät im eigenen Netz. Im USG würdest du ein VLAN (ohne TAG) für 192.168.10.0 auf die relevanten Ports der Switchs und das relevante WLAN konfigurieren. So sollte sich für deine Clients fast nichts ändern.

Deine Anmerkung, dass das WLAN der FritzBox idealerweise deaktiviert wird, sehe ich auch so. Da ich zuerst mein Haus mit UniFi APs versorgt habe und mir später das USG zugelegt habe, hatte ich diesen Aspekt bisher nicht bedacht. Hier habe ich persönlich die Erfahrung gemacht, dass mehr UniFi Geräte mit “schwachen” Sendewerten im Haus besser sind als wenige mit “starken”. Die AVM WLAN Hardware, die ich vorher im Einsatz hatte, war da weniger problematisch.

Ich vermute, die Entscheidung ist so “schwer” da alle drei Lösungen

ans Ziel führen. Ich hatte mit Lösung 1 gestartet und nachdem NAT bei mir Probleme gemacht hatte, auf Lösung 2 erweitert. Auf Lösung 3 bin ich erst durch Hardy aufmerksam geworden.

Im Prinzip kannst du nichts falsch machen 😉

Viel Erfolg

Martin

Da ich ja “neu” bin, habe ich mich für Lösung 3 entschieden, da sie mir am einfachsten zu implementieren schien.

Worüber ich erstaunt bin bei dieser Lösung, ist der Umstand, dass meine VPN Konfiguration von der Fritzbox immer noch funktioniert. Ich werde aber später auch dies über das USG erledigen. Auch die DynDNS Konfiguration der Fritzbox benutze ich immer noch, da der USG es nicht erlaubt, einen beliebigen Anbieter zu konfigurieren.

Danke für deinen Blog-Beitrag Martin, der mir den Impuls gab, die USG (die schon seit Wochen unbenutzt Staub ansammelte) endlich in Betrieb zu nehmen.

Ist nett, wenn alles funktioniert 🙂

Hallo Carbonide,

es freut mich, dass Harys Lösung für dich funktioniert. Mich erstaunt allerdings auch, dass das VPN der FritzBox noch funktioniert. Bei Lösung 3 sollte, soweit ich die Diskussion verstanden habe, die Fritzbox keine IP vom Provider mehr zugewiesen bekommen (durch falsch hinterlegte Zugangsdaten) und von daher auch nicht direkt vom Internet aus zu erreichen sein. Bist du dir sicher, dass deine Fritzbox keine eigene Verbindung parallel zum USG aufbaut? Technisch wäre das nicht wirklich schlimm. Abhängig vom Vertrag mit deinem Provider besteht jedoch die Möglichkeit, dass das zu zusätzlichen Kosten führen könnte.

DynDNS mit der Fritzbox könnte auch bei Lösung 3 funktionieren. Sie bekommt eine IP aus einem Subnetz des USG und stellt über dieses als Default-Route die Aktualisierungsanfrage. Der DynDNS Dienst sieht die IP, die das USG vom Provider bekommen hat (und hinter der deine Netzte durch NAT versteckt sind) und aktualisiert den Eintrag. Zumindest in der Theorie – wie bereits erwähnt: Lösung 3 habe ich nicht im Einsatz..

Gruß

Martin

Dass DynDNS funktioniert ist klar, der Service könnte ja auf einem beliebigen Gerät im internen Netz laufen (vor vielen, vielen Jahren hat das Mal ein Programm auf meinem Desktop-Rechner erledigt).

Die Geschichte mit dem VPN hat mich daran erinnert, das man auch auf einigen NAS einen VPN-Dienst einrichten kann (so z. B. auf meiner Synology), ich habe das aber nie probiert, da ich von Anfang an die Fritzbox dazu benutzt habe. Schleierhaft ist mir aber auch hier, wie das funktionieren kann. Ich dachte, das müsste immer über den Router/Gateway (das 1. Gerät in der Kette) geregelt werden.

Hi Martin,

ich habe das jetzt mal so umgesetzt wie im Artikel beschrieben. Allerdings hat es einige Stunden gebraucht bis alles so funktioniert hat. Kleiner Verbesserungsvorschlage für deinen Artikel, schreib die Pfade in den Artikel und verlinke zu https://help.ubnt.com/hc/en-us/articles/115004872967.

Nachdem das gelöst ware habe ich auch ein bischen gebraucht bis ich WinSCP daszu übereden konnte das file in dem entsprechenden Verzeichnis abzulgen. Da mein Controller auf einem Raspi läuft und ich normalerweise kein Rechte auf das Unifi Verzeichnis habe. Der Link hier hat mir weitergeholfen: https://www.serverraumgeschichten.de/2016/03/winscp-mit-sudo-nutzen/.

Den Exchange Server konnte ich soweit mit doppelter Portweiterleitung auch wieder

erreichbar machen (FritzBox zu USG und weiter zum Server).

Auch VPN funktioniert, zumindest z.T. Vielleicht kannst du mir noch einen Tipp geben. Die VPN user landen jetzt im DHCP Bereich der Fritzbox und der USG (192.168.38.x). Ich komm von dort aber nicht mehr weiter auf das Hauptnetz 192.168.10.x. um dort Fernwartung zu machen. Mache ich hier einen Denkfehler?

Gruß

Udo

Hi Martin,

die Antwort steht im letzten Abschnitt deines Artikels, hab ich tatsächlich übersehen. Sorry. Kasst du auch einen IP Bereich freigeben der für die VPN user genutzt wird anstelle einer einzelnen IP? Ich kann vermutlich nicht sicherstellen das der gerade eingewählte User immer die selbe IP zugewiesen bekommt. Das funktionierte mal über das Fernzugangstool der FritzBox, da war es möglich jedem user seine eigene IP zuzuweisen. Über die Konfig der Fritz Oberfläche geht das aber nicht mehr und ich musst den DHCP dafür auf der Fritzbox wieder einschalten.

Gruß

Udo

Hallo Udo,

habe die zweite Antwort übersehen. Du könntest dem ganzen Subnetz der Fritzbox den Zugriff in der USG Firewall erlauben (erleichtert auch die Portforwardings). Nach meiner Erfahrung bekommt jeder VPN-Nutzer immer die gleiche IP Adresse aus der Fritzbox – auch wenn er über die Oberfläche angelegt wurde.

Gruß Martin

Hallo Udo,

du musst, um vom VPN aus in dein Hauptnetz zu kommen, die Firewall im USG für die IP-Adressen der VPN Nutzer freischalten. Wenn du die Lösung aus dem Artikel nimmst, solltest du auch kein doppeltes Portforwarding benötigen. Nur eines von der Fritzbox hinter das USG und eine Firewallfreischaltung im USG. Das habe ich versucht im Abschitt “Zugriff vom FRITZ!Box Subnet durch das Security Gateway in die anderen Subnets freigeben” zu beschreiben. Passt das zu deinem Problem?

Vielen Dank für den Artikel mit dem sudo-Tipp für WinSCP. Das habe ich bisher umständlicher gelöst. Werde ich gleich mal ausprobieren.

Gruß

Martin

Genügt es wirklich nur einfach diese eine Checkbox zu aktivieren und das war’s?

Denn dann verstehe ich nicht den Aufwand der mit Methode 1 und 2 betrieben wird, wenn man genau die gleichen Vorteile mit Methode 3 hat.

Welche IP müsste dann die Fritzbox haben?

Hallo Carbonide,

auf welche Checkbox beziehst du dich? Da in den verschiedenen Posts, abhängig von der konkreten Frage, verschiedene Methoden vorgestellt wurden, gelingt es mir leider nicht, deine Frage zuzuordnen.

Kannst du deine Frage mit Beispielen konkretisieren?

Gruß Martin

Ich beziehe mich auf Hardy’s Post vom 28. Juni 2019 (“Ist nur ein Knopfdruck in der FritzBox und fertig”).

Da ich sehr zufrieden bin mit meinem aktuellen Setup bestehend aus diversen Ubiquiti UniFi Switches, APs und Kameras, möchte ich jetzt die Fritzbox so weit es geht zu einem simplen Modem degradieren und alle anderen Aufgaben durch ein USG Pro 4 ersetzen. Die Funktionen der Fritzbox, die ich aktuell noch benutze sind:

– VPN Server

– DynDNS Aktualisierung

– DHCP Server

– Telefoniefunktionen

Die ersten beiden Funktionen sind wesentlich, die 3. wohl kein Problem für USG, und die letzte von weniger Bedeutung.

Am liebsten würde ich alle Dienste durch das USG erledigen wollen, wenn eine sehr einfache Lösung aber die vorgenannten Dienste auf der Fritzbox lässt, könnte ich damit leben.

Hi Carbonide,

korrekt! In der Fritzbox wird mit einem Knopfdruck die Interneteinwahl deaktiviert.

Bitte darauf achten das die FB keine Zugangsdaten mehr gespeichert hat, da in den meisten fällen nur eine PPPoE Verbindung pro Anschluss aufgebaut werden kann.

“https://avm.de/service/fritzbox/fritzbox-7490/wissensdatenbank/publication/show/3232_PPPoE-Passthrough-in-FRITZ-Box-einrichten/”

Danach in der USG in den WAN Settings die PPPoE Einrichtung durchführen.

– VPN Server -> muss dann zwingen in der USG eingerichtet werden (was kein Problem ist, bei mir läuft ein Client VPN Netzwerk sowie 3 IKeV2 Dynamic Verbindungen in Microsoft Azure)

– DynDNS Aktualisierung -> Einrichtung muss dann ebenfalls in der USG vorgenommen werden, da die Fritzbox dann keine Öffentliche IP mehr bekommt, da sie nur noch die DSL Verbindung aufbaut.

– DHCP übernimmt dann? klar die USG dafür ist sie ja da!

– Telefoniefunktionen -> hier kommt es jetzt wirklich auf den Anbieter an.

Einige Anbieter setzen eine Internet Verbindung für den aufbau der VoIP Session voraus, da nur so der VoIP Server des

Providers erreichbar ist (Resale Anschlüsse, dein Provider mietet einen Port bei der Tcom, somit kein Management des DSL Ports

möglich und keine eigenen Routen zum VoIP Server realisierbar), andere nutzen dafür unterschiedliche VLAN’s (z.B. FTTH Tcom),

dann gibt es noch die Bereitstellung über den DSLAM des Providers, ähnlich wie bei PPPoE entscheidet der Benutzername und die PVC Line welchen

Weg die Session am DSLAM des Providers geht und das schlimmste kommt zum schluss “NGN ” die VoIP Session wird vom Provider

via MAC Adresse der Bereitgestellten Hardware aufgebaut (Router baut Verbindung zum Server auf und Authentifiziert sich über

die Hardware ID)

Gruß

Hardy

Ich antworte hier, da ich komischerweise keinen Antworten-Knopf bei Hardys untenstehendem Post finden kann.

Wie gesagt ist mir die Telefonie jetzt mal zweitrangig, die 3 mir wichtigen Funktionen scheinen ja keine Probleme zu bereiten.

Aber was mir noch nicht klar ist, in deinem Link von AVM steht von zusätzlicher PPPoE Einwahl, ich will ja aber die der Fritzbox ganz abschalten und die USG dies erledigen lassen.

Ausserdem hat die Fritzbox bei mir aktuell die IP 192.168.1.1, die, soweit ich weiss, zwingenderweise die USG haben muss. Welche IP sollte die Fritzbox denn jetzt bekommen? Muss man nicht auch unter Heimnetz > Netzwerk > Netzwerkeinstellungen [x] Client IP einstellen (ich weiss leider nicht ob auf deutsch da auch Client IP steht, da ich meine Fritzbox eben von französisch auf deutsch umgestellt habe, komischerweise aber auf dieser Seite die Texte der beiden Optionen immer noch auf französisch erscheinen, wahrscheinloch soll es Bridge Mode sein).

Mit Fritzbox ganz abschalten, meine ich natürlich die Fritzbox-Einwahl.

Wenn du Passthrough in de FB aktivierst kann die USG eine einwahl durchführen, wenn du jetzt zusätlich in den FB Internet Settings die Daten löschst und oder einstellst dass sie keine Verbindung aufbauen sollst, haben wir was wir brauchen….

USG kann sich einwählen

FB versucht nicht sich einzuwählen 🙂

Check?

sollst = soll

“Ausserdem hat die Fritzbox bei mir aktuell die IP 192.168.1.1, die, soweit ich weiss, zwingenderweise die USG haben muss. Welche IP sollte die Fritzbox denn jetzt bekommen? Muss man nicht auch unter Heimnetz > Netzwerk > Netzwerkeinstellungen [x] Client IP einstellen (ich weiss leider nicht ob auf deutsch da auch Client IP steht, da ich meine Fritzbox eben von französisch auf deutsch umgestellt habe, komischerweise aber auf dieser Seite die Texte der beiden Optionen immer noch auf französisch erscheinen, wahrscheinloch soll es Bridge Mode sein).”

Die USG und die FB können auch die gleiche IP haben. Die USG interessiert das netz davor nicht, da sie eine PPPoE Anfrage schickt und eine Öffentliche IP bekommt.

Du kannst auch gerne in der FB den DHCP Server deaktivieren und sie komplett in den BridgedMode befördern. Der USG ist das egal da eine Wan PPPoE einwahl nicht auf TCPIP eben erfolgt. Wenn die USG eine PPPoE Einwahl macht, kommst du auch nicht mehr in das Subnet der FB, dass geht nur im DHCP mode, dann müssen die Subnetze aber auch zwingend unterschiedlich sein.

Ich dachte bisher immer, dass 2 identische IP Adressen in einem Netz nicht möglich wären, oder nur Probleme bereiten würden.

Sind folgende Schritte korrekt, um die USG in mein Heimnetz einzubinden:

1. Fritzbox LAN Kabel auf USG WAN1

2. USG WAN1 auf Switch anstelle der Fritzbox

3. PPPoE Passthrough auf der Fritzbox aktivieren

4. PPPoE Einwahl in der USG einrichten (eventuell in der Fritzbox ganz abschalten, was passiert wenn beide Geräte sich gleichzeitig einwählen?)

und das war’s schon um wieder einen funktionierenden Internetzugang zu haben ohne doppeltes NAT? Den Rest (VPN, DHCP, DynDNS, Telefonie) würde zu einem späteren Zeitpunkt erfolgen.

Ich entschuldige mich für meine langtatmige Fragerei, aber dies ist alles neu für mich.

Fritzbox LAN1 auf USG WAN1 -> USG LAN1 auf Switch…fertig

Für die Änderungen in der FB musst du dann den Rechner an der FB an LAN2/3/4 anschließen.

Änderungen im Unifi Netz gehen dann nur am UnifiSwitch

“PPPoE Einwahl in der USG einrichten (eventuell in der Fritzbox ganz abschalten, was passiert wenn beide Geräte sich gleichzeitig einwählen?)”

wird nicht funktionieren, da der Provider meist nur eine Einwahl zulässt..demnach bekommt das gerät eine IP welches am schnellsten versucht hat die Verbindung herzustellen

Und ja das reicht, da es kein doppel NAT geben kann. Es gibt dann 2 von einander getrennte netze.

Ah, das ist also der Nachteil dieser Lösung: möchte ich auf die Fritzbox zugreifen (da diese hin und wieder mal die DSL Synchronisation verliert und ich nachschauen möchte, ob dies der Grund für den ausgefallenen Internetzugang ist) muss ich umstöpseln.

Ich muss mir überlegen welche Lösung mir lieber ist.

Vielen Dank für deine Hilfe!

Na ja, es geht auch anders…^^

Verkabelung so lassen…DHCP in FB deaktivieren…ihr eine Feste IP im gleichen Netz wie der USG geben (bitte darauf achten das sie nicht schon von einem anderen Gerät verwendet wird)…dann ein kabel von FB LAN2 auf Unifi Switch…und schon ist die FB über die Fest eingetragene IP auch im Unifi Netz erreichbar, wie jeder andere client auch…aber wir schweifen hier gerade etwas ab oder?

Alternativ kann man ja auch nen Debug WLAN der Fb laufen lassen…dann kann man mal auf die FB wechseln und gucken was los ist…

Vllt ist es aber auch besser die Synchronisierung’s Probleme zu beheben ^^

Guten Abend,

dieses Setup ist genau das, was ich im Kopf hatte.

FB -> USG -> Switch wobei in der FB PPPoE einwahl für anderen Geräte erlaubt ist

FB Lan2 auf Switch

Würde hier auch ein Telefon funktionieren was an einem TAE Anschluss der FB hängt?

Grüße Tobias

Hallo Tobias,

ich habe bei mir die Lösung ohne PPPoE im Einsatz. Hier funktioniert die Telefonanlage in der FritzBox wie gewohnt. Bei einer Lösung, in der die FritzBox die Internetverbindung über PPPoE weitergibt und gleichzeitig als IP-Client “hinter” dem USG (das die Interneteinwahl macht) hängt, liegen die theoretischen Probleme aber “nur” darin den VoIP Client der FritzBox (und eventuell NAT/Portforwarding in dem USG) so zu konfigurieren, dass er eine stabile Verbindung zu deinem Provider aufbaut und eingehende Anrufe entgegen nimmt. Wenn das klapp, funktionieren auch alle analogen, ISDN oder DECT Telefone wie gewohnt.

Etwas anderes wäre es, wenn du noch einen klassischen Telefonanschluss ohne VoIP (also analog oder ISDN hättest). Das wäre komplett unabhängig von der PPPoE Konfiguration.

Gruß

Martin

Da waren noch so einige Hürden zu nehmen, aber irgendwie hab ich’s geschafft 🙂 es funktioniert, besten Dank nochmals!

Hallo Hardy,

Deine Lösung gefällt mir sehr gut, habe jedoch einige Schwierigkeiten bei der Umsetzung.

Mein Szenario:

FB 6490 Cable (Vodafone) mit fester öffentlicher IP (wird aber auch über DHCP zugewiesen)

Seit einem der letzten Firmware Updates seitens Vodafone gibt es die Möglichkeit, die LAN-Ports 2-4 zu bridgen. Ich habe dies testweise auf LAN2 durchgeführt mit dem Ergebnis, dass ich an diesem Port die gleiche öffentliche IP wie die FB selbst erhalten habe. Logischerweise bin ich dann an diesem Port nicht ins Internet gekommen. Habe hierzu heute mit dem Business Support von Vodafone telefoniert und einen ziemlich arroganten MA erwischt. Dieser sagte mir klip und klar, dass das Bridging nicht supportet wird. Ist mir nur unklar, warum dann diese Funktion bereitgestellt wird.

Kann es sein, dass dies mit meiner Option “Feste IP-Adresse” zusammenhängt und ich deshalb keine 2te virtuelle IP zugewiesen bekomme?

Ich kann leider auch nicht auf die Telefoniefunktionen der FB verzichten und ein zusätzliches Modem möchte ich auch nicht installieren. Allerdings begeistern mich die UNIFI-Geräte und speziell das USG.

Muss ich jetzt doch auf die alternativen Lösungen (NAT deaktivieren, Exposed Host) zurückgreifen?

Viele Grüße

Siegmar

Hallo Martin,

ich dachte fälschlicherweise, dass „site_ID“ ein erforderliches Verzeichnis ist und hatte es daher manuell erstellt. Das Verzeichnis „default“ (bei mir derzeit einzige Site) existiert natürlich.

Die “config.gateway.json” in „default“ – provisioniert – und NAT ist bei mir deaktiviert.

Iptables mit SSH geprüft und die Zeile mit NAT-5999 ist vorhanden. Funktioniert wunderbar.

Gegenprobe durchgeführt “config.gateway.json” aus default-Verzeichnis gelöscht – provisioniert – und NAT ist wieder aktiv, keine NAT-5999 Zeile mehr in den iptables vorhanden.

Sorry für die doppelte Frage nach Funktionstest – hattest Du schon ein paar Kommentare weiter oben erklärt.

Gruß

Rainer

Hallo Rainer,

kein Problem, du kannst gerne Fragen. Aufgrund der verschiedenen Kommentare kann es recht schwer sein, die passende Antwort zu finden. Da die meisten Kommentare recht aktuell sind, erinnere ich mich noch an das was ich geschrieben habe und durch das Wiederholen von hilfreichen Antworten, finden andere Leser hoffentlich schneller was sie benötigen.

Noch eine Anmerkung zum Test mit tracert: hier habe ich mit Christian getestet, ob die Reihenfolge der Hops stimmt. Aus dem Test kannst du jedoch nicht schließen ob NAT deaktiviert ist. Dafür müsstest du aus dem Netz deiner FritzBox auf einen Rechner “hinter” der USG pingen/prüfen. Das funktioniert jedoch erst, wenn du die Firewall im USG entsprechend öffnest. Da hier zwei potentielle Fehlerquellen dazu führen können, dass es unter Umständen nicht wie erwartet funktioniert (NAT ist noch aktiv oder die USG Firewall blockiert), teste ich lieber mit iptables auf dem USG.

Gruß

Martin

Hallo Martin,

danke für die Erklärungen.

Ich teste gerade verschiedene Wege ein klassisches Heimnetzwerk (eine FB 7490 mit ein paar Clients, Drucker und WLAN, DECT) auf Komponenten von UniFi/Draytek umzustellen, beziehungsweise zu erweitern.

Dabei ist mir der Weg mit Draytek Vigor 165, Unifi USG, UniFi-Switch, UniFi AP in den Sinn gekommen. Grundsätzlich funktioniert das auch, aber nicht gerade trivial. Bei ein paar Punkten bin ich auch nicht glücklich. Dazu zählen DDNS, hier kann man im UniFi-Controller nur aus wenigen Providern auswählen und keine benutzerdefinierten Eingaben vornehmen. Dann Probleme bei VPN. Ich möchte eine dauerhafte VPN-Verbindung zwischen zwei Netzwerken (Standorte) einrichten, die bisher über Fritz-Boxen realisiert wird. Das habe ich nicht hinbekommen. Das Thema Port-Weiterleitung habe ich erst gar nicht mehr ausprobiert.

Aufgrund der genannten Probleme habe ich mir überlegt, die FB vorgeschaltet zu lassen und dahinter nur die UniFi-Komponenten einzurichten. So bin ich bei der Suche, wie man das NAT auf der USG deaktivieren kann, auf Deine Seite gestoßen… 🙂

Gruß

Rainer

Genau das versuche ich auch gerade , bis zum Externen Interface der gegenseite kann ich pingen , zur Fritzbox jedoh nicht . auch nicht mit den Einstellungen hier .

Hallo,

wenn du deinen Aufbau (welche Subnetze hast du konfiguriert? welche Komponenten setz du ein? hat es schon mal funktioniert? wenn ja, nach welcher Änderung hat es aufgehört zu laufen?) genauer beschreibst, kann ich versuchen dir bei der Fehlersuche zu helfen. Manchmal ist es nur eine Kleinigkeit in der Konfiguration, die nicht passt.

Gruß

Martin

Hallo zusammen,

zuerst mal vielen Dank für diese top Anleitung und die Mühe die Du Dir gemacht hast.

Ich muss aber trotzdem noch eine Frage stellen, vielleicht habe ich es auch einfach falsch verstanden.

Ich habe alles nach Anleitung umgesetzt. Auch wird NAT-5999 angezeigt (heißt, doppeltes NAT ist deaktiviert, richtig?). Dennoch muss ich jede Portforwarding Regel die ich in der FB erstellt habe im USG ebenfalls erstellen, da ich ansonsten nicht auf meine NAS zugreifen kann.

Habe ich nun einen Knoten im Kopf und schmeiße unterschiedliche Dinge zusammen, oder funktioniert es bei mir nicht richtig?

Vielen Dank und Grüße

Jochen

Hallo Jochen,

vielen Dank für deine Rückmeldung. Zu deinen Fragen: